Ogni giorno migliaia di computer subiscono accessi abusivi, e questo ovviamente può capitare anche a noi; i nostri dati e files potrebbero essere intercettati da hacker, o magari semplicemente consultati “in locale” da chi possiede (a nostra insaputa) le password di accesso ai nostri dispositivi. Avere un buon antivirus aggiornata ed un firewall che filtra le connessioni di rete sospette, ovviamente è un ottimo punto di partenza. Non sempre però questo basta, soprattutto quando l’accesso al nostro computer ed ai nostri files avviene direttamente dal dispositivo (magari ad accedere è un familiare od un amico che conosce la nostra password). Non tutti sanno che online esiste un servizio completamente gratuito denominato “Canary Tokens“, servizio altamente configurabile che consente di creare un “alert” in determinati casi specifici in cui un utente non autorizzato apre un determinato file, o magari accede ad una nostra pagina web, o magari ancora visualizza una foto che abbiamo caricato online. Vediamo per sommi capi come questo servizio funziona.

Come fare a scoprire chi apre a nostra insaputa i files sul nostro computer?

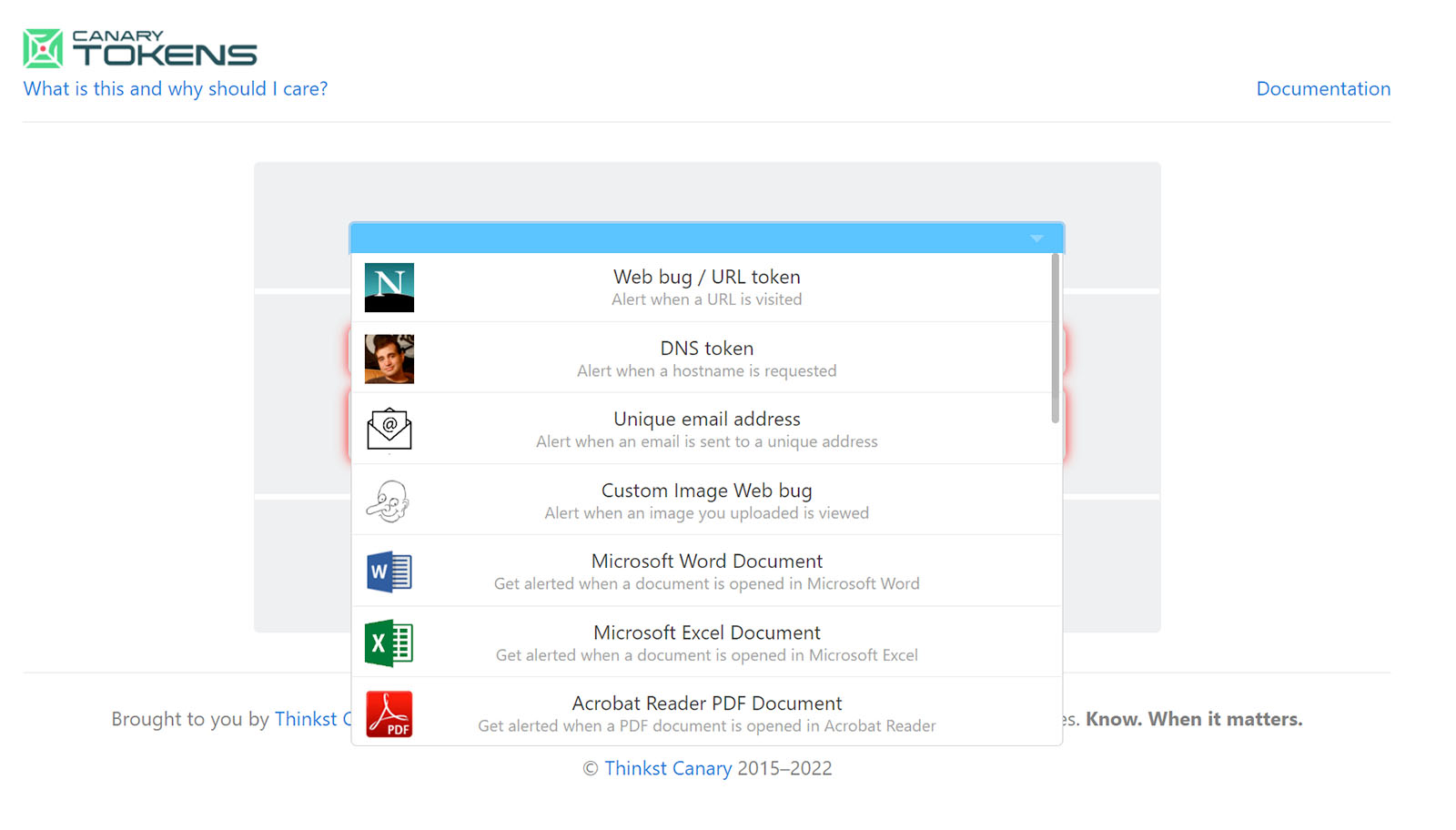

Se abbiamo il sospetto che qualcuno acceda ai nostri files, da remoto magari attraverso un Trojan o semplicemente da “locale”, ovvero accedendo fisicamente al nostro computer di cui ha scoperto la password, possiamo grazie al servizio Canary Tokens creare dei files “civetta” attraverso cui scoprire se effettivamente questo accade od è soltanto una nostra frustrante preoccupazione priva di fondamento. Il sistema è decisamente semplice, almeno per questo caso basilare. Tra le altre opzioni questo sito ci consente di creare una serie di files, nel nostro caso potremmo essere interessati a files PDF, files Excel o files Word (ma potremmo creare anche un eseguibile .exe od una cartella windows, ma sconsigliamo di utilizzarla). Qui di seguito potete vedere lo screenshot di come appare il sito in questione:

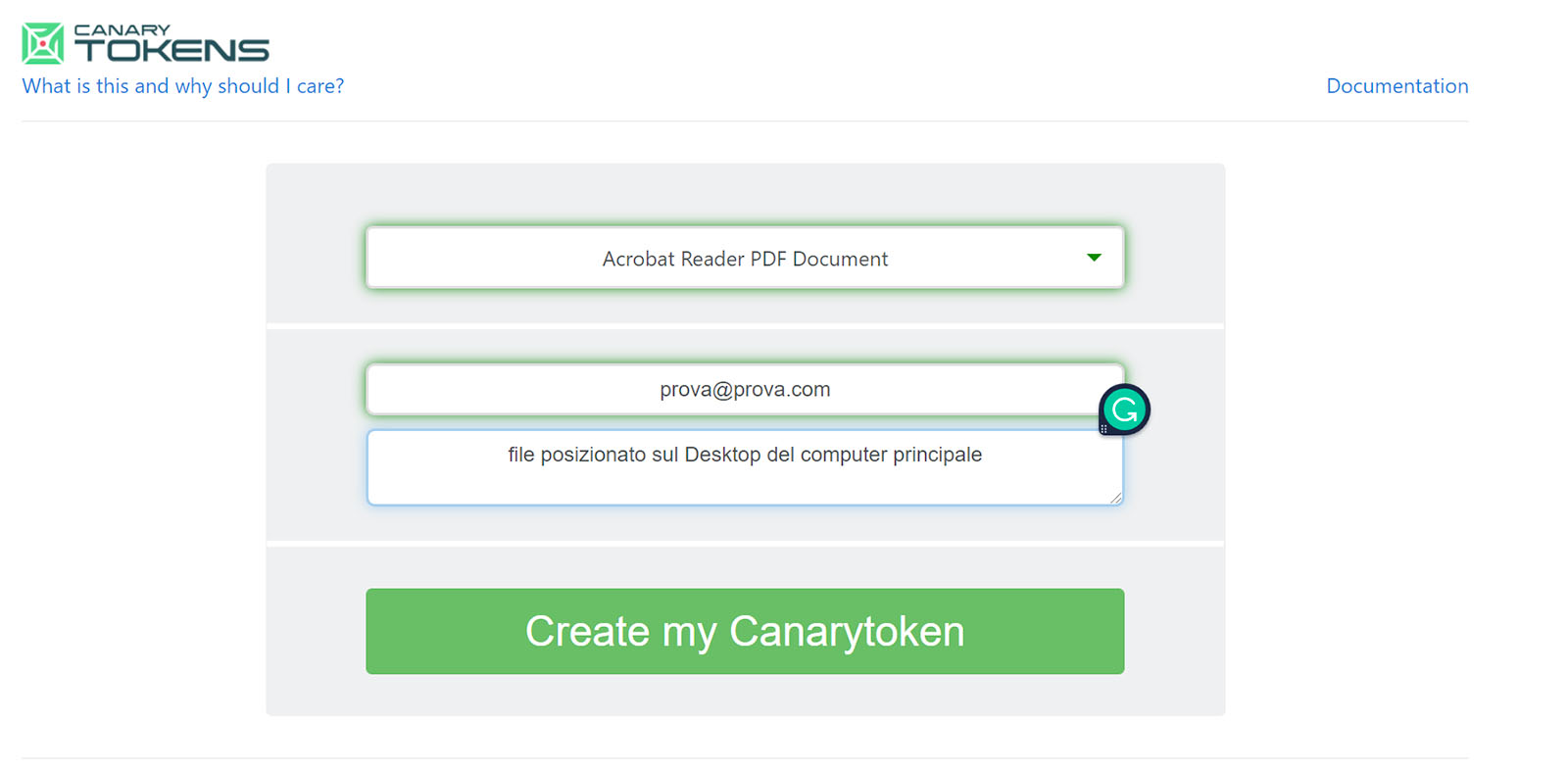

La prima cosa da fare è selezionare il tipo di “alert” che vogliamo configurare. Nel nostro caso scegliamo un file PDF, ma ovviamente il procedimento è simile anche per altri tipi di files. Dopo aver selezionato il tipo di file è necessario inserire una email valida: è li che arriveranno gli alert, ovvero un messaggio quasi in tempo reale che ci avvertirà quando questo file “civetta” è stato aperto. Infine, nell’ultimo campo possiamo inserire delle note, come ad esempio il percorso in cui abbiamo posizionato questo file civetta. Completate queste tre semplici operazioni comparirà un bottone verde con la scritta “Create My Canarytoken”. Qui di seguito inseriamo uno screenshot riepilogativo.

A questo punto non ci resta che scaricare il file pdf che abbiamo creato e rinominarlo in modo che possa far gola ad eventuali malintenzionati…. Noi per il nostro abbiamo utilizzato un nome esemplificativo come “banche-crypto-password.pdf”. Quando (e spresiamo solo se…) questo file verrà aperto il sistema ci invierà una email in cui ci avverte che qualcuno ha provato ad aprire quel nostro file. Possiamo caricare il file anche sul cloud se intendiamo monitorare se qualcuno accede ai nostri dati online, ovviamente è preferibile creare un file “canarytoken” differente per ogni percorso o magari differente per il computer fisico e per il cloud, così quando uno dei due verrà aperto sapremo quale…

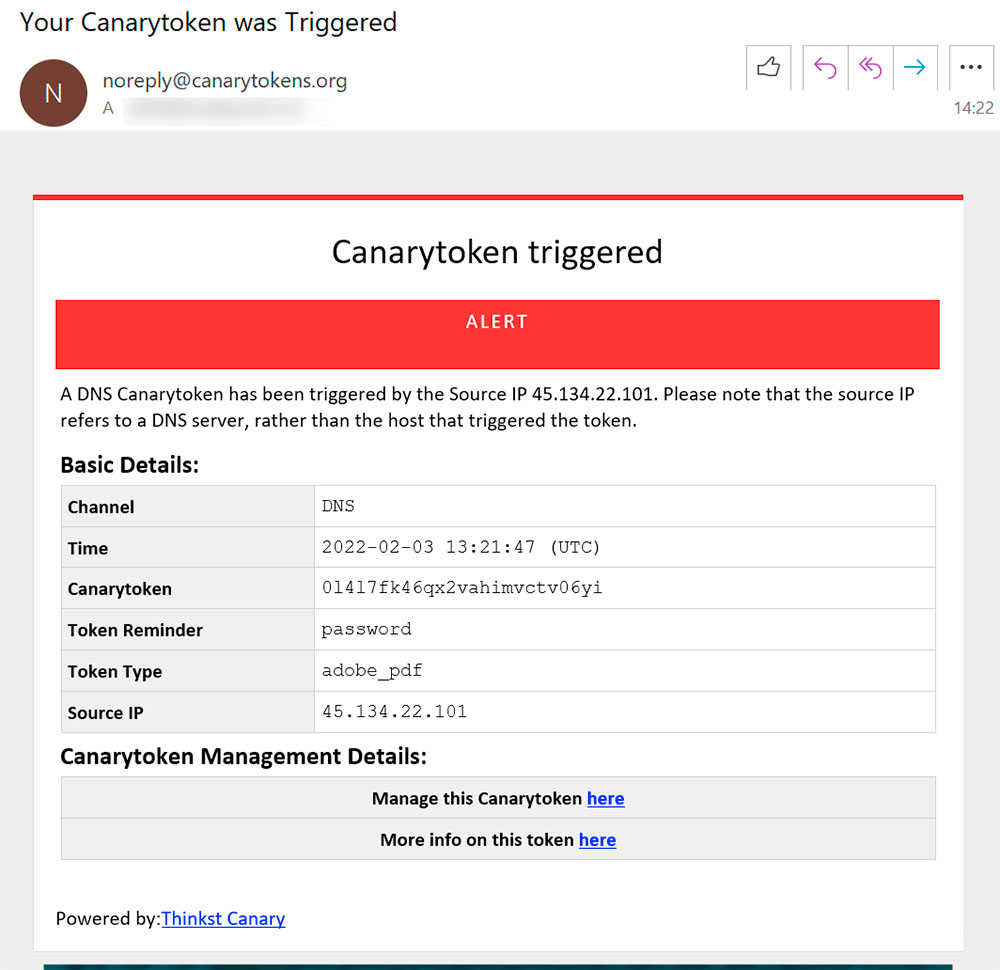

Ecco di seguito lo screenshot dell’email che ci è arrivata quando ovviamente abbiamo provato ad aprilo noi per accertarci che tutto funzionasse a dovere.

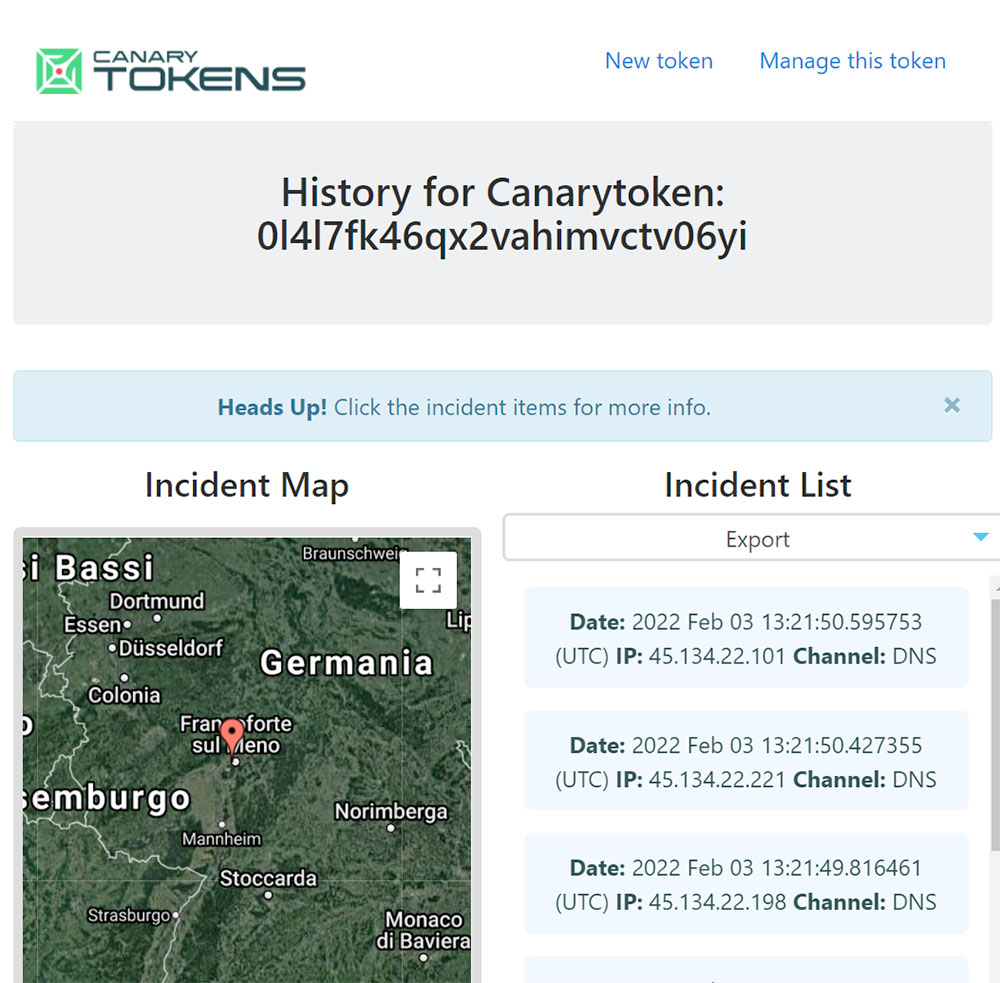

Come si può vedere si tratta di un vero e proprio report in cui ci viene comunicato a che ora e da che indirizzo IP il file è stato aperto. Tra gli altri dati disponibili nel report c’è il codice identificativo del Canarytoken attivato (codice di cui possiamo disinteressarci, serve al sistema per tracciare gli eventi ad esso collegato) il “Token Type”, nel nostro esempio un adobe_pdf e il “Token Reminder”, ovvero le annotazioni che abbiamo inserito nel terzo campo per identificare il percorso del file od il tipo di dati per cui abbiamo creato questo file civetta. Inoltre in calce al messaggio che abbiamo ricevuto per email c’è un collegamento decisamente interessante, ovvero “More info on this toke here”. Cliccando su “here” si avrà accesso alla cronologia del token in questione, cioè verrà riportato quante volte da quando è stato creato quel determinato file è stato aperto e da quale indirizzo IP. Abbiamo di seguito inserito uno screenshot indicativo:

Per ricapitolare, nel caso in cui volessimo creare un file che ci avverte per email ogni volta alla sua apertura ecco quali sono i semplici passaggi da seguire:

-

Collegarsi al sito https://canarytokens.org/

- Scegliere un tipo di file (PDF, Word, Excel, Executable, cartella di windows)

- Inserire l’email a cui intendiamo essere avvertiti nel caso il file venga aperto da qualcuno

- Inserire una annotazione che possa essere esplicativa dell’uso del token (ad esempio il percorso in cui abbiamo messo il file od il tipo di dati che avrebbe dovuto contenere)

- Creiamo e scarichiamo sul nostro computer il Canarytoken attraverso il relativo bottone.

- Collochiamo il file che abbiamo creato nella cartella che intendiamo monitorare e rinominiamolo in modo che possa incuriosire i malintenzionati.

- Tutto FATTO!

Canarytoken del tipo “cartella di windows”. Perchè ne sconsigliamo l’utilizzo

Tra i vari files che si possono creare per verificare chi vi accede c’è anche la possibilità di creare una “finta” cartella di Windows. Si tratta di un opzione interessante, ma che noi ci sentiamo di sconsigliare, in quanto, almeno al nostro test, ha generato molteplici attivazioni “fasulle”, una sorta di falsi positivi per utilizzare una terminologia a cui ci siamo abituati. Sostanzialmente il canarytoken viene scaricato sotto forma di file compresso, e poi decompresso in locale crea la cartella “civetta”. Il problema è che trattandosi di una cartella a tutti gli effetti anche Windows la considera tale, e quindi il sistema di indicizzazione automatica dei documenti, presente fin da Windows 8, ogni volta che tenta di accedere alla cartella per indicizzarne il contenuto attiva “involontariamente” il canarytoken relativo. Quindi meglio utilizzare un altro metodo.

Si possono utilizzare i Canary Tokens per monitorare altre attività, oltre all’apertura dei files?

Il sito canarytokens.org mette a disposizione una serie davvero completa di utilizzi possibili di questo strumento, di cui la creazione di file di cui abbiamo visto sopra il dettaglio è forse l’utilizzo più semplice e comune. Come si può vedere dal nostro primo screenshot in alto è possibile creare Canary Tokens anche per altri utilizzi; qui di seguito ne elenchiamo qualcuno, evitando quelli più tecnici (canary tokens per i servizi SQL o AWS, solo per citarne alcuni).

Web bug / URL token

Il sistema creerà un indirizzo internet (URL) che potremmo utilizzare in molteplici modi. Il canary token verrà attivato ogni volta che qualcuno richiederà l’URL. Ma facciamo qualche esempio. Se vogliamo verificare che la pagina di un nostro sito web, che dovrebbe restare privata, viene in realtà visitata, è possibile utilizzare l’URL come come immagine (ad esempio utilizzandola nel tag <img src=””>) allora verrà servita un’immagine 1×1. Se l’URL viene navigato tramite browser, allora verrà visualizzata una pagina bianca. Tra gli altri utilizzi tale URL potrebbe essere inserita in una un’email, incorporata in documenti, inserita in pagine web civetta che possono essere visitate solo da bot, essendo private e non indicizzate.

Unique email address

Il sistema creerà un indirizzo email univoco (del tipo [email protected]) e ci avvertirà (alla solita mail vera che abbiamo inserito per essere avvisati degli accessi abusivi) quando qualcuno proverà ad inviare posta a questo nuovo indirizzo civetta. Un possibile utilizzo potrebbe essere, se gestiamo un database con indirizzi ed email di utenti, di inserire un utente fittizio con questa email appena generata. Se qualcuno invierà spam a tale email, con ogni probabilità il nostro database di utenti è stato compromesso.

Custom Image Web Bug

Si tratta di un canarytoken uguale in tutto e per tutto a quello sopra denominato “Web bug / URL Token” solo che in questo caso il sistema ci chiede anche un’immagine per l’upload che viene incorporata nell’URL. Quindi, riprendendo l’esempio fatto sopra, nel caso in cui inseriamo questa immagine in una pagina web, essa verrà visualizzata (invece di risultare vuota, ovvero di dimensione 1×1) e ad ogni visualizzazione ci arriverà una email di avvertimento.

Conclusioni

Concludendo i canary tokens ci sembrano strumenti utili e semplici da utilizzare. Inoltre sono del tutto gratuiti ed hanno anche una ampia possibilità di personalizzazione oltre che uno storico delle attivazioni generate. Insomma perchè non usarli?