Da qualche mese i tentativi di truffa soprattutto ai danni degli utenti del sistema bancario e postale si sono in qualche modo “affinati”, spostandosi dalle mail, troppo facilmente intercettate da antivirus e sistemi antispam, agli SMS, tentando di approfittare della regolarità con cui questo tipo di messaggi viene utilizzato dai sistemi bancari, in genere per comunicazioni automatiche o generazione di OTP (One Time Password). Nel corso degli scorsi mesi abbiamo rilevato questo tentativo più subdolo di truffa che ha avuto quali destinatari anche i clienti Intesa Sanpaolo e quelli di Poste Italiane. In questo breve articolo analizziamo l’ultimo messaggio che abbiamo ricevuto qualche giorno fa, relativo proprio al tentativo di phishing nei confronti dei clienti di Poste.it.

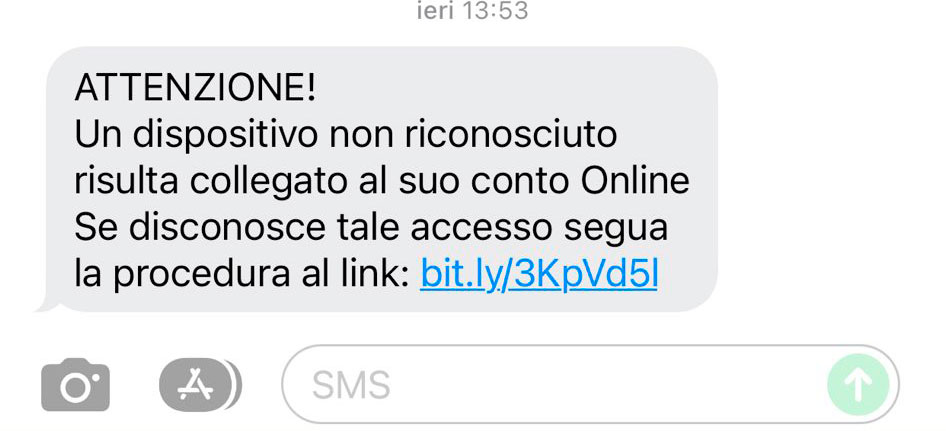

Il metodo di truffa che avviene tramite SMS viene denominato “SMS Spoofing”, ovvero l’hacker invia un SMS falsificando il “sender” ovvero il mittente del messaggio, che quindi apparirà all’interno del nostro smartphone magari tra i contatti certificati, o come nel caso che stiamo analizzando, accodandosi ai messaggi legittimi che abbiamo in passato ricevuto dal medesimo contatto o mittente. Se analizziamo lo screenshot completo tratto dalla chat SMS di PosteInfo dal nostro dispositivo, notiamo che insieme a messaggi del tutto autentici, come numeri OTP o codici per l’attivazione del servizio SPID (codici che ovviamente abbiamo oscurato), troviamo in calce il messaggio incriminato… Ecco qui di seguito lo screenshot completo

Il principale pericolo di questo tipo di phishing è proprio l’impossibilità per la vittima di riconoscere la provenienza legittima o meno del messaggio ricevuto, che sembra in tutto e per tutto inviato dal servizio PosteInfo e quindi risulta essere particolarmente pericoloso. Ovviamente nel nostro caso il tenore del messaggio rivela quasi immediatamente, senza particolari approfondimenti, che trattasi di un “falso”… il link a cui il messaggio vorrebbe rimandarci comincia per bit.ly, uno dei principali sistemi di reindirizzamento URL presente su Internet, e sicuramente non il sito istituzionale di Poste Italiane!

Per pura curiosità, ed in “ambiente protetto” (ovvero una VM – Virtual Machine – isolata dal resto del sistema e protetta da un antivirus e firewall aggiornato) abbiamo voluto seguire il link indicato nel messaggio; lo abbiamo introdotto manualmente all’interno del browser del computer (non lo abbiamo fatto da smartphone per questioni di sicurezza); il reindirizzamento che ci aspettavamo non è però avvenuto, in quanto bit.ly si è accorto che il proprio servizio era stato utilizzato per reindirizzare ad un sito malevole, ed ha bloccato il reindirizzamento stesso: ci è apparsa infatti questa pagina

Nonostante questo blocco però all’interno della barra di stato del browser era possibile capire a quale sito avvenisse il reindirizzamento, ed il sito in questione aveva il seguente indirizzo web: “https://accedi-ora.com/pst-ita/it/”. Non ci siamo fermati ed abbiamo proseguito, per capire quale fosse il pericolo in cui gli ignari destinatari del messaggio SMS sarebbero stati esposti. Anche procedendo però ci ritroviamo dinanzi ad un nuovo avvertimento: il nostro browser (Microsoft Edge nello specifico) ha già nel proprio filtro antispam ed antiphishing questo indirizzo e ci segnala come malevolo l’indirizzo inserito manualmente… Ecco la pagina che ci appare, pagina bloccata da Microsoft Defender Smartscreen

Ancora una volta non abbiamo desistito, ed abbiamo proceduto cliccando sul link in basso a sinistra “Vai al sito non sicuro (scelta non consigliata)” proprio perchè volevamo analizzare al meglio il potenziale pericolo a cui avremmo potuto essere esposti insieme alla platea di altri destinatari del messaggio SMS iniziale. Abbiamo dunque proceduto ma la pagina in questione era stata rimossa… come si vede dal seguente errore

Ma ovviamente ancora non eravamo soddisfatti del risultato ed abbiamo continuato ad indagare, portandoci all’home page del sito accedi-ora.com, che riporta una struttura a cartelle al cui interno è presente una cartella denominata “IntesaSanpaolo”, ovviamente la sottocartella della pagina di phishing che intercetta gli utenti di questa banca, come potete vedere dallo screenshot sotto riportato. Ovviamente quindi qualche giorno fa era presente anche la sottocartella relativa alla pagina phishing che intercettava gli utenti di Poste Italiane, solo che questa è stata rimossa.

Abbiamo quindi proceduto con la nostra navigazione cliccando sulla cartella “Intesasanpaolo”, tra l’altro creata il 2 maggio 2022 (ovvero ieri, rispetto alla stesura del nostro articolo) e ci siamo trovati di fronte all’ennesima pagina di phishing esattamente come ce la saremmo aspettata, e come sarebbe dovuta essere anche quella relativa a Poste Italiane prima che fosse rimossa. Si tratta di una home page che ricalca in tutto e per tutto il layout grafico dell’accesso “via smartphone” ai servizi online di Intesa Sanpaolo. Facendo una semplice ricerca “whois” abbiamo rilevato che il sito in questione è stato registrato da un tale “Fuat Kosti” di “Ankara” in “Turchia” il 14 aprile 2022, presumibilmente proprio con l’intento di utilizzarlo ai fini di queste truffe; l’hosting del sito invece è negli Stati Uniti. Ecco lo screenshot del whois effettuato tramite il servizio di domaintools.com

Per concludere la nostra indagine ci rimaneva un ultimo tentativo quello di utilizzare la Waybackmachine, ovvero il servizio internet che registra degli “snapshot” dei siti web nel corso degli anni, quindi anche quando essi siano poi modificati o del tutto cancellati. Abbiamo provato a fare una ricerca per il nome di dominio accedi-ora.com, ma non abbiamo avuto fortuna… il sito era rimasto online per troppo poco tempo per essere rilevato dal “crawler” o magari era stato escluso attraverso il file robots.txt e quindi non era stato registrato.

In conclusione quindi possiamo dire che nonostante gli SMS inviati attraverso il sistema di “spoofing” che consentono di modificare il mittente del messaggio siano decisamente maliziosi, subdoli e pericolosi, avere un browser aggiornato, un antivirus aggiornata, e magari attendere qualche giorno se si vuole visitare il link in questione aiuta moltissimo. Come abbiamo dimostrato infatti nel giro di pochi giorni il sistema bit.ly aveva già bloccato il reindirizzamento, il sito stesso era sta segnalato come malevole ai principali browser web ed ai principali antivirus online, e per di più alcune pagine del sito stesso erano state rimosse dagli hacker, che a nostro avviso erano decisamente improvvisati….

Quindi valgono i soliti consigli di sempre: diffidate dei link che vi invitano a confermare o variare i vostri dati (qualora abbiate qualche dubbio utilizzate le app già installate sui vostri dispositivi senza cliccare sui link), aggiornate sempre il sistema operativo che utilizzate sul computer o sullo smartphone e aggiornate altresì il vostro antivirus… nel 90% dei casi queste semplici precauzioni bastano ed avanzano…